–> Mit Version 9.3.1 Patch 2 nicht behoben<–

Am 10. Dezember wurde eine kritische Schwachstelle in log4j

veröffentlicht (CVE-2021-44228). Das Bundesamt für Sicherheit in der Informationstechnik BSI hat dafür die Warnstufe Rot ausgerufen. Es handelt sich dabei um eine sogenannte Zero-Day-Lücke, also um eine dem Hersteller bis dahin unbekannte Schwachstelle im Programmcode, durch die Schadcode ins System eingeschleust werden kann.

Log4j ist eine verbreitete Open Source Protokollierungsibliothek der Apache Software Foundation und tritt in der Java-Implementierung auf.

[Edit 23.12.2021] Mit dem Erscheinen der finalen Kerio Connect Version 9.4 wird log4j in Version 2.17 verteilt werden, wie Jozef Kacala von GFI mitteilte. (Quelle: GFI-insider –

„Once released Kerio connect version 9.4 will have log4j library version 2.17 (hot fix 9.3.1p2 has version 2.16 which is fixing CVE-2021-44228)“

[/Edit]

[Edit: 21.12.2021] Wie auch ein aufmerksamer Kommentator (@Martin) richtig festgestellt hat, wurde durch Kerio Connect 9.3.1 Patch 2 der Fehler nicht beseitigt. GFI schreibt „Apache log4j2 library upgrade to version 2.16.0“ in den Release Notes zum vorliegenden Patch 2.

Apache schreibt allerdings, dass auch Version 2.16.0 anfällig ist. In Version 2.17.0 wäre der Fehler von 2.16.0 beseitigt. – Es bleibt spannend. Bis von GFI ein entsprechendes Update erfolgt ist, ist unsere Empfehlung die Chatfunktion im Kerio Connect Client (Webmail) ausgeschaltet zu lassen.

[/Edit]

[Edit: 20.12.2021] Am heutigen Tag veröffentlichte GFI einen Patch gegen die Schwachstelle in Log4j – Kerio Connect 9.3.1 Patch 2. Den Download findet man unter https://upgrade.gfi.com [/Edit]

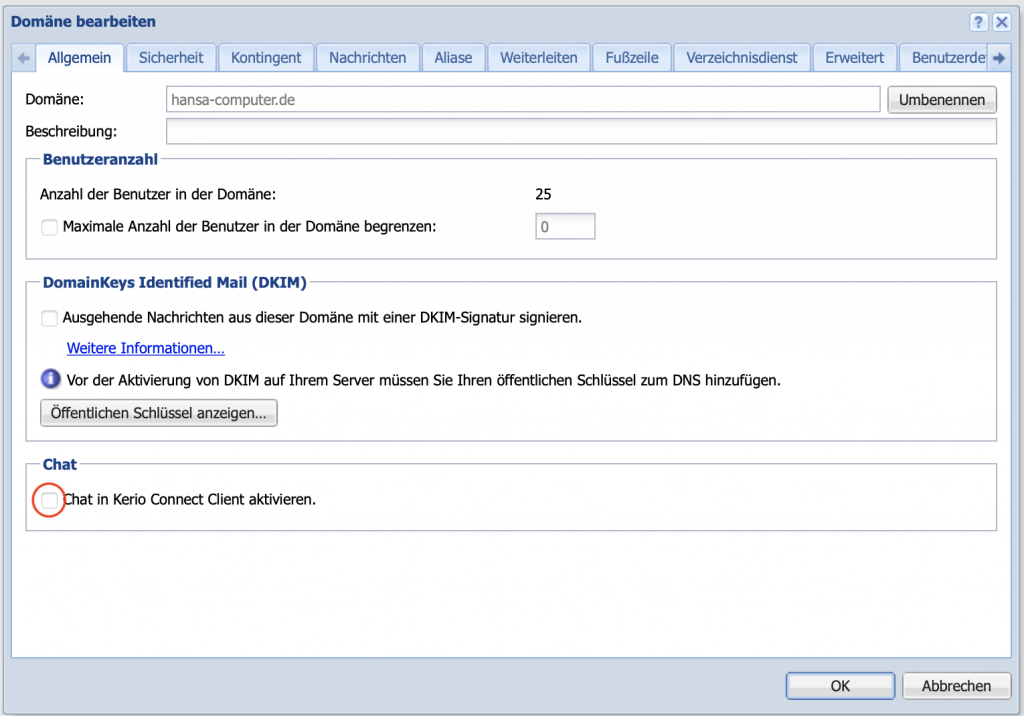

GFI informierte am 13. Dezember 2021 kurz vor Mitternacht MEZ, dass Kerio Connect von dieser Lücke betroffen ist. Log4j ist in diesem Produkt Bestandteil der Chatfunktion. Empfohlen wird bis zur Bereitstellung einer gepatchten Version die Chatfunktion temporär zu deaktivieren:

Dazu ist die Administration von Kerio Connect aufzurufen (https://meinmailserver.meinedomain.tld:4040):

1. Gehe zu Konfiguration.

2. Klicke auf Domänen.

3. Wähle die jeweilige Domäne aus.

4. Finde die „Chat“-Sektion auf dem Tab „Allgemein“.

5. Entferne den Haken bei „Aktiviere Chat im Kerio Connect Client“.

6. Dieser Schritt ist für alle Domänen zu wiederholen.

GFI entwickelt bereits an einem Patch. Sobald er verfügbar ist, wird hier darüber berichtet.

Der Patch bringt leider nichts… es wurde die log4j Bibliothek von 2.15 auf 2.6 aktualisiert.

Empfohlen wird aber 2.17, da 2.16 weiterhin angreifbar ist.

die besagte JNDILOOKUP.CLASS wurde auch nicht entfernt (das hab ich geprüft)

Ein Ticket hab ich geöffnet bei Kerio – Bin gespannt….

Ich habe deinen Hinweis oben eingearbeitet und den Status geändert. Danke!

Peer